Bei IoT (Internet of Things oder Internet der Dinge) Anwendungen haben in letzter Zeit die Warnungen an Nutzern, zu denen Unternehmen, Behörden und Verbraucher zählen, vor unerwünschten Anwendungen und Hacker Aktivitäten zugenommen. Die Angriffsmöglichkeiten sind vielfältig – nachfolgend schildern wir die sieben häufigsten Sicherheitsbedrohungen und Sicherheitsrisiken im Zusammenhang mit dem Internet der Dinge.

Was ist eigentlich IoT (Internet der Dinge)?

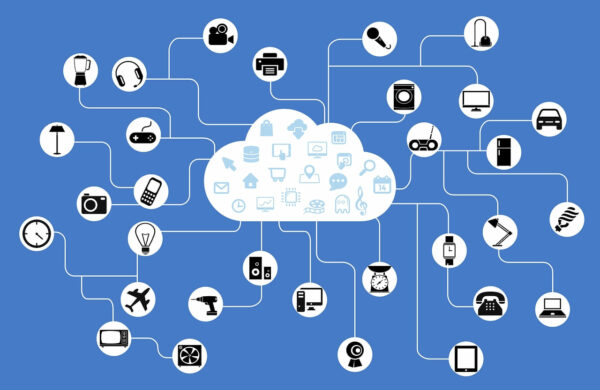

Bei dem Internet der Dinge handelt es sich um ein System von Rechnern, die miteinander verbunden sind und über ein drahtloses Netzwerk ohne menschliches Zutun Daten erfassen und übertragen. Damit sind nicht ausschließlich Smartphones, Tablet PCs und Laptops gemeint, denn fast jedes Gerät kann heute eine Internetverbindung herstellen und so ein Bestandteil des Internets der Dinge werden. Das sogenannte Ding kann dann zum Beispiel ein Auto sein, welches mit Sensoren ausgestattet ist und den Fahrer vor Gefahren warnt oder eine Kamera, die im Urwald live Bilder von Tieren liefert. Eigentlich kann inzwischen fast jedes Objekt, welches eine IP Adresse besitzt, über ein Netzwerk Daten übertragen und somit Teil des IoT sein.

Die in dem IoT-System miteinander verbundenen Geräte kommunizieren miteinander in einer Cloud. Die Daten, die dort eintreffen, werden dann automatisch verarbeitet und ohne Einwirkung von Menschen selbstständig für eine Aktion genutzt, wie zum Beispiel die Einstellung von Geräten und Sensoren. Daher sind im Internet der Dinge Sensoren erforderlich, die Daten erfassen und sammeln. Diese werden dann an eine Cloud gesendet. Hierfür sind verschiedene Übertragungswege möglich, wie zum Beispiel Bluetooth, WLAN oder eine Ethernet Verbindung.

Treffen dann die Daten in der Cloud ein, werden sie verarbeitet und setzen eine Aktion in Gang. Sie können zum Beispiel Geräte und Einstellungen anpassen oder Warnmeldungen auslösen. Sollte mit der Software keine Automatik möglich sein, wird eine Benutzeroberfläche angeboten, in der der Nutzer die Aktionen ausführen kann. Diese werden dann wieder zurück zur Cloud und anschließend an die Geräte übermittelt und lösen die Aktion oder Änderung aus.

IoT Sicherheitsrisiken betreffen Hersteller, Unternehmen und Verbraucher

Das Internet der Dinge kann Verbrauchern und Unternehmen viele Vorteile bringen. Der hohe Vernetzungsgrad bringt aber nicht nur neue Möglichkeiten, sondern sorgt gleichzeitig auch für zahlreiche Schwachstellen. Diese Sicherheitsrisiken betreffen verschiedene Gruppen:

Hersteller und Anbieter von IoT-Lösungen

Ein Missbrauch von selbst einfachsten Haushaltsgegenständen, die internetfähig sind, kann durch das Ausnutzen von Sicherheitslücken für den Besitzer schwerwiegende Folgen haben. Von solchen IoT Sicherheitslücken sind aber auch die Anbieter der Lösungen selber betroffen. Denn es spricht sich schnell herum, wenn Verbrauchsgegenstände, wie Alexa von Amazon, davon betroffen sind. Die für den Hersteller so wichtige Kundengruppe wird aufgrund des Datenmissbrauchs solche Geräte nicht mehr kaufen. Die Reputation des Unternehmens ist hin und der Umsatz sinkt, werden solche Schadensvorfälle bekannt. Daher müssen Hersteller und Verkäufer IoT-fähiger Produkte die Zugangspunkte ihrer Produkte kennen und diese Informationen auch an die Kunden vermitteln.

Verhinderung solcher Sicherheitsbedrohungen:

- Sicherheitsprobleme schon auf Produktionsebene behandeln

- Eintrittsmöglichkeiten für bösartige Angriffe vermeiden

- Schwachstellen bei Bekanntwerden sofort an die Kunden kommunizieren

- Verwendung von neuen Sicherheitsansätzen

Unternehmen, die IoT-Lösungen einsetzen

Unweigerlich werden aufgrund der Ausbreitung des IoT auch Unternehmen und Behörden immer mehr Geräte verwenden, die miteinander verbunden sind. Gibt es Schwachstellen, können diese verheerende Folgen haben. Daher sollten Unternehmen im ersten Schritt ihre IoT Kontaktpunkte identifizieren. Solche Kontaktpunkte sind vielzählig und jeder einzelne ist eine potenzielle Gefahr für Cyberangriffe. Ein Unternehmen muss daher genau wissen, wo Schwachstellen vorhanden sind.

Die größten Sicherheitsprobleme:

- Über ungesicherte Geräte können bösartige Angriffe erfolgen

- Sensible interne Informationen müssen geschützt werden

Konsumenten und Verbraucher mit IoT Lösungen

Mittlerweile sind selbst einfachste Gegenstände im Haushalt internetfähig, wie zum Beispiel intelligente Glühbirnen und Steckdosen. Solche Geräte verbinden sich mit dem WLAN Netzwerk und sorgen so für Licht oder Strom in der Wohnung über mobile Geräte. Hier existieren verschiedene Sicherheitslücken, die Kriminelle dazu nutzen, um sich Zugang zum WLAN Netzwerk zu verschaffen.

Die Risiken für Verbraucher:

- Hackerangriffe können bei einem Smart Home beispielsweise Türen öffnen und einen Einbruch ermöglichen

- Ungesicherte Heimnetzwerke geben sensible Daten preis

Die häufigsten Bedrohungen und Risiken bei IoT Produkte

Es gibt sieben Sicherheitsbedenken, die berücksichtigt werden und bekannt sein sollten, um das Risiko zu mindern beim Einsatz von IoT Produkten.

1. IoT Geräte werden über Fernzugriff gehackt

Wiki-Leaks-Dokumente haben in der Vergangenheit enthüllt, dass die CIA (Central Intelligence Agency of the United States) sich in der Vergangenheit mehrfach in IoT Geräte ohne Wissens der Besitzer gehackt hat. Dabei wurden Mikrofone und Kameras eingeschaltet. Das zeigt, dass es auch Kriminellen möglich ist, Zugang auf Geräte zu erlangen und vertrauliche Dinge aufzuzeichnen.

2. Fehlende Updates sorgen für Sicherheitslücken

Die Zahl der IoT Geräte ist weltweit gestiegen. Experten schätzen, dass die Zahl der Smart Home Geräte von 400 Milliarden im Jahr 2022 im Jahr 2026 auf eine Milliarde steigen wird. Diese Zunahme bleibt natürlich nicht ohne Auswirkungen und bei Unternehmen, die solche Geräte herstellen, ist die Inkonsistenz ein großes Problem.

Viele solcher Geräte besitzen keine regelmäßigen Sicherheitsupdates, bei manchen wird von den Herstellern die Software niemals aktualisiert. Was früher als sicher galt, kann heute unsicher sein und anfällig für Hackerangriffe. Denn die Technologie entwickelt sich weiter und Cyberangreifer kennen die Sicherheitslücken und nutzen diese auch.

Ein Update soll eigentlich dazu beitragen, solche Lücken zu schließen. Funktioniert ein Gerät und ist auf dem Markt verbreitet, stellen die Hersteller oftmals die Firmenupdates ein. So werden auch Geräte der neuesten Generation anfällig. Verzichten Hersteller aus Kostengründen auf regelmäßige Updates, werden Verbraucher Datenschutzverletzungen und Cyberangriffen ausgesetzt.

3. Botnets ermöglichen DDoS Angriffe

IoT-Geräte können für DDoS-Cyberangriffe als Botnets verwendet werden. In der Vergangenheit ist es Hackern bereits gelungen, Webcams, Babyphone, Smart Homes, Drucker und Streaming-Boxen für Ihre Angriffe zu verwenden. Dementsprechend sind die Hersteller gefragt, Sicherheitsvorkehrungen zu treffen, um die mit ihren Geräten verbundenen Risiken einzudämmen.

4. Schlechte Autorisierungsverfahren

Zahlreiche auf dem Markt befindliche IoT Geräte besitzen keinen starken und geeigneten Authentifikator. Ein schlechtes und unsicheres Autorisierungsverfahren führt dazu, dass auch unberechtigten Nutzern Zugriff gewährt wird oder dass User mehr Rechte erhalten, als erforderlich. Oft mangelt es an dieser Stelle an der Komplexität der Passwörter. Der Verzicht auf eine Zwei-Faktor-Authentifizierung, eine schlechte Verschlüsselung oder schwache Anmeldeinformationen in Verbindung mit einer unsicheren Passwort Wiederherstellung sind große Sicherheitslücken. Sie ermöglichen es Hackern, einfach Zugang auf Netzwerke und Geräte zu erlangen.

5. Ungeschützter Zugang zu Daten

In der Regel geht es Hackern darum, an Daten zu gelangen, die sie missbrauchen können, wie zum Beispiel Finanzinformationen, Bankkonten oder Daten von Kreditkarten. Selbst wenn ein Unternehmen hohe Sicherheitsvorkehrungen nutzt, gibt es vielzählige Angriffsmöglichkeiten. Nur ein einziges anfälliges Gerät reicht aus, um ein komplettes Netzwerk lahmzulegen und auf sensible Daten Zugriff zu gewähren. Ist solch ein Gerät im IoT Netzwerk verbunden, ist es Hackern einfach, sich Zugang zu verschaffen und wertvolle Daten abzugreifen.

6. Keine dedizierte IP-Adresse

Bei einer dedizierte IP handelt es sich um eine eindeutige Adresse, die einem Webseiten-Hosting-Konto zugewiesen wird. Sie gewährleistet vor der ersten Nutzung eine neutrale Reputation, da sie einzigartig ist und nicht von anderen genutzt werden kann. Eine dedizierte IP dient dazu, um ohne Verwendung von lästigen Captchas oder Blocklisten sicher auf Remote-Systeme zugreifen können. Ein VPN verschlüsselt die Verbindung, weist ihr eine eigene IP-Adresse zu und leitet sie über einen Remote Server. Die IP-Adresse wird so nicht mit anderen Nutzern geteilt.

7. Verwendung von vorgegebenen Passwörtern

Wer sich erstmalig bei einem neuen Gerät anmeldet, erhält oftmals von den Unternehmen vorgegebene Passwörter. Nicht selten wird dann vergessen, dass es für die Sicherheit wichtig ist, dass diese geändert werden. Diese Standard Kennwörter sind natürlich auch den Hackern bekannt und diese gelangen dadurch leicht in die Systeme. Schwache Anmeldeinformationen eröffnen Kriminellen die Möglichkeit, problemlos an sensible Daten zu gelangen. Dazu trägt natürlich auch bei, dass User gerne für verschiedene Anwendungen dieselben Passwörter verwenden.