In der heutigen digitalen Welt ist Sicherheit ein großes Thema – und das nicht nur für Unternehmen. Begriffe wie „fTPM“ und „TPM“ tauchen immer häufiger auf, doch was steckt wirklich dahinter? Kurz gesagt, TPM (Trusted Platform Module) und fTPM (firmware Trusted Platform Module) sind Technologien, die deine Geräte sicherer machen sollen.

Sie speichern und verwalten sensible Daten wie Verschlüsselungsschlüssel direkt auf der Hardware oder als Firmware und schützen so vor Manipulation und unbefugtem Zugriff. Aber wo genau liegt der Unterschied zwischen TPM und fTPM, und welche Technologie ist sicherer?

In diesem Artikel erfährst du alles, was du über die Sicherheitsfunktionen, Einsatzbereiche und Vor- und Nachteile von TPM und fTPM wissen musst. So kannst du am Ende entscheiden, welche Lösung besser zu deinen Bedürfnissen passt – und dich und deine Daten optimal schützt.

Einführung in TPM und fTPM: Was steckt dahinter?

Das Trusted Platform Module, kurz TPM, ist ein Sicherheitsbaustein, der in vielen modernen Geräten wie Computern oder Laptops zu finden ist. Es handelt sich um einen Chip, der in die Hardware integriert ist und dort sicherheitsrelevante Informationen wie Verschlüsselungsschlüssel und Zertifikate speichert. Dadurch bietet TPM eine zusätzliche Schutzschicht, die vor unbefugtem Zugriff und Manipulation schützt.

Eine Variante davon ist das sogenannte fTPM, das für firmware Trusted Platform Module steht. Anders als beim TPM-Chip erfolgt die Speicherung hier direkt in der Firmware des Geräts, also in der Software, die fest auf dem Motherboard sitzt. Das bedeutet, dass fTPM ohne zusätzlichen Chip auskommt und auf Geräten eingesetzt wird, die keine Hardwarelösung bieten oder eine kostengünstigere Option suchen.

Beide Technologien – TPM und fTPM – verfolgen dasselbe Ziel: Sie wollen sicherstellen, dass Daten und Zugänge vor externen Angriffen geschützt sind. Der Hauptunterschied liegt darin, wo die Daten gespeichert werden – beim TPM direkt in der Hardware, beim fTPM in der Firmware.

Die Wahl zwischen TPM und fTPM kann davon abhängen, wie sicherheitskritisch dein Anwendungsfall ist und ob du Wert auf eine rein hardwarebasierte Lösung legst.

Unterschiede zwischen TPM und fTPM: Hardware vs. Firmware

Der Hauptunterschied zwischen TPM und fTPM liegt in ihrer technischen Umsetzung: TPM basiert auf Hardware, während fTPM auf Firmware setzt.

Ein klassisches TPM ist ein eigenständiger Chip, der auf dem Motherboard des Geräts verbaut ist. Dadurch ist er physisch vom restlichen System getrennt und bietet einen besonders hohen Sicherheitsstandard. Ein TPM-Chip schützt sensible Daten wie Verschlüsselungsschlüssel und digitale Zertifikate auf Hardwareebene, was bedeutet, dass die Informationen isoliert und für potenzielle Angreifer schwer zugänglich sind. Diese Art der Isolation bietet einen zuverlässigen Schutz, vor allem für sicherheitskritische Anwendungen.

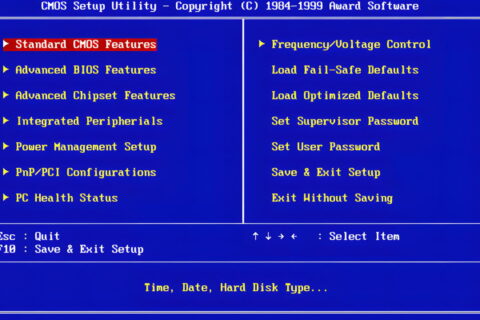

fTPM hingegen ist eine firmwarebasierte Variante, die dieselbe Funktionalität bietet, jedoch ohne separaten Chip. Stattdessen wird fTPM direkt im BIOS oder UEFI – also der Firmware des Geräts – implementiert. Diese Lösung spart Kosten und Platz auf dem Motherboard, was sie vor allem für mobile Geräte und kostengünstigere Systeme attraktiv macht. Allerdings ist fTPM aufgrund der fehlenden physischen Isolation anfälliger für Angriffe, da es auf dieselben Speicherressourcen zugreift wie das Betriebssystem.

Kurz gesagt: TPM bietet die robustere, aber auch teurere Lösung, während fTPM eine praktische Alternative für weniger kritische Anwendungen darstellt.

Sicherheitsaspekte: Wie schützen TPM und fTPM?

TPM und fTPM bieten beide wichtige Sicherheitsfunktionen, die darauf abzielen, Daten auf deinem Gerät vor unbefugtem Zugriff und Manipulation zu schützen. Ihre Aufgabe ist es, sensible Informationen wie Passwörter, Verschlüsselungsschlüssel und digitale Zertifikate sicher zu speichern.

Ein TPM-Chip schützt diese Daten, indem er sie isoliert auf der Hardware speichert. Das bedeutet, dass die Informationen auch dann sicher bleiben, wenn das Betriebssystem oder andere Software kompromittiert wird. Besonders für sicherheitskritische Bereiche, etwa in Unternehmen oder im Finanzsektor, ist dieser hardwarebasierte Schutz entscheidend. Durch die physische Trennung vom Betriebssystem bleibt das TPM gegenüber vielen Angriffen auf Softwareebene unempfindlich.

Auch fTPM bietet ähnliche Sicherheitsfunktionen, jedoch auf Firmware-Ebene. Es speichert die Informationen innerhalb der Firmware des Geräts und greift dabei auf spezielle Speicherbereiche zu, die nur schwer zugänglich sind. Zwar ist fTPM dadurch potenziell etwas anfälliger für Angriffe als ein TPM-Chip, bietet jedoch immer noch einen soliden Schutz gegen viele Bedrohungen. fTPM eignet sich vor allem für Anwendungen, bei denen ein kompakterer Sicherheitsansatz ausreichend ist, wie bei mobilen Geräten.

Zusammengefasst: Beide Technologien bieten Schutz für sensible Daten, wobei TPM aufgrund seiner Hardware-Isolation noch etwas sicherer ist als fTPM.

Einsatzbereiche und Anwendungsszenarien für TPM und fTPM

TPM und fTPM finden ihren Einsatz überall dort, wo Sicherheit eine hohe Priorität hat. Sie werden in einer Vielzahl von Geräten und Szenarien genutzt, um sensible Daten zu schützen und Manipulationen zu verhindern.

In Computern und Laptops ist TPM eine beliebte Wahl, da der Chip als zusätzliche Sicherheitsschicht fungiert. Vor allem in Unternehmen, Regierungsbehörden und Organisationen, die mit vertraulichen Daten arbeiten, sorgt TPM dafür, dass nur autorisierte Nutzer auf das System zugreifen können. Außerdem ermöglicht TPM Funktionen wie die sichere Anmeldung und Festplattenverschlüsselung, die sensible Informationen vor Diebstahl schützen.

fTPM hingegen ist besonders in mobilen Geräten wie Tablets und Smartphones weit verbreitet. Da diese Geräte aus Platz- und Kostengründen meist keinen separaten TPM-Chip verbaut haben, bietet fTPM eine praktische Lösung, um Sicherheitsfunktionen auf Firmware-Ebene bereitzustellen. Für Nutzer, die ihre mobilen Geräte vor unbefugtem Zugriff schützen wollen, ist fTPM eine sinnvolle Option.

Darüber hinaus kommen TPM und fTPM auch in der Verschlüsselung von Netzwerken, der sicheren Speicherung von Passwörtern und dem Schutz digitaler Identitäten zum Einsatz. Die Wahl zwischen TPM und fTPM hängt oft vom Gerätetyp und dem benötigten Sicherheitsniveau ab – wobei TPM für kritische Anwendungen und fTPM für mobile oder kostenoptimierte Lösungen ideal ist.

Vor- und Nachteile von TPM und fTPM im Vergleich

Sowohl TPM als auch fTPM haben ihre eigenen Stärken und Schwächen, die je nach Einsatzbereich unterschiedlich ins Gewicht fallen.

Der größte Vorteil von TPM liegt in seiner Hardware-Isolation. Da TPM als eigenständiger Chip auf dem Motherboard verbaut ist, ist es besser gegen Angriffe von außen geschützt. Diese physische Trennung bietet eine besonders hohe Sicherheit und macht TPM zur bevorzugten Wahl in sicherheitskritischen Umgebungen, wie etwa in Unternehmen oder Regierungsbehörden. Allerdings ist diese Lösung teurer, und der Chip benötigt zusätzlichen Platz im Gerät, was ihn für kompakte oder mobile Geräte weniger geeignet macht.

fTPM hingegen ist kostengünstiger und platzsparender, da es direkt in die Firmware integriert ist und keinen zusätzlichen Chip erfordert. Das macht fTPM vor allem für mobile Geräte attraktiv, die von einer leichteren und kompakten Bauweise profitieren. Der Nachteil: fTPM bietet durch den fehlenden Hardware-Schutz eine geringere Isolation und ist potenziell anfälliger für Angriffe, die auf die Firmware abzielen. Für Anwendungen, bei denen höchste Sicherheit entscheidend ist, kann TPM daher die bessere Wahl sein.

Zusammengefasst lässt sich sagen: TPM bietet mehr Sicherheit, jedoch zu höheren Kosten und mit höherem Platzbedarf, während fTPM eine flexible und kostengünstige Alternative für weniger kritische Anwendungen darstellt.

Zukunftsausblick: Entwicklungen und Trends in der Sicherheitsarchitektur

Die Sicherheitsarchitektur entwickelt sich stetig weiter, um den wachsenden Anforderungen der digitalen Welt gerecht zu werden. Sowohl TPM als auch fTPM werden dabei kontinuierlich optimiert, um gegen immer raffiniertere Angriffe standzuhalten.

Ein zentraler Trend ist die zunehmende Integration von Sicherheitsfunktionen direkt in die Hardware, um eine noch stärkere Isolation vom Betriebssystem zu erreichen. Künftig könnten wir daher vermehrt hybride Lösungen sehen, die die Vorteile von TPM und fTPM kombinieren. Auch der Einsatz von KI und maschinellem Lernen wird erwartet, um verdächtige Aktivitäten frühzeitig zu erkennen und abzuwehren – so könnten Sicherheitslösungen in Zukunft proaktiv auf Bedrohungen reagieren, anstatt nur passiv zu schützen.

Ein weiterer wichtiger Aspekt ist die steigende Bedeutung von Cloud-Sicherheit. Da immer mehr Daten und Anwendungen in die Cloud verlagert werden, liegt der Fokus zunehmend auf einer sicheren Authentifizierung und Verschlüsselung in virtuellen Umgebungen. Auch TPM und fTPM könnten hier verstärkt eingesetzt werden, um eine sichere Verbindung zwischen lokalen Geräten und Cloud-Diensten zu gewährleisten.

Insgesamt zeigt der Trend klar in Richtung stärkerer Sicherheitsmaßnahmen auf allen Ebenen. Von Hardware-basierten Lösungen bis hin zu Cloud-Sicherheit – die Zukunft der Sicherheitsarchitektur wird vielfältiger, flexibler und leistungsfähiger, um die steigenden Anforderungen zu erfüllen.

FAQ – Häufige Fragen und Antworten

Hier habe ich noch Antworten auf häufige Fragen zu diesem Thema zusammengestellt:

Ist fTPM genauso sicher wie TPM?

fTPM bietet grundsätzlich die gleichen Sicherheitsfunktionen wie ein TPM-Chip, ist jedoch softwarebasiert und nicht physisch isoliert. Dadurch ist es potenziell anfälliger für Angriffe auf die Firmware. Für besonders sicherheitskritische Anwendungen wird TPM aufgrund der Hardware-Isolation meist als die sicherere Wahl betrachtet.

In welchen Geräten ist TPM oder fTPM zu finden?

TPM ist typischerweise in Desktop-Computern, Laptops und Servern verbaut, die hohe Sicherheitsanforderungen erfüllen müssen. fTPM hingegen kommt häufig in mobilen Geräten wie Smartphones und Tablets sowie in Computern mit weniger Platz und Budget zum Einsatz.

Kann ich TPM und fTPM gleichzeitig in einem Gerät nutzen?

In der Regel ist entweder TPM oder fTPM aktiviert, je nach Gerät und BIOS/UEFI-Einstellungen. Viele Geräte erlauben jedoch die Wahl zwischen beiden Optionen. Allerdings bieten beide Lösungen ähnliche Funktionen, weshalb eine gleichzeitige Nutzung selten erforderlich ist.

Ist fTPM für Unternehmen geeignet?

fTPM kann in Unternehmen eingesetzt werden, besonders wenn mobile oder kosteneffiziente Lösungen gefragt sind. Für hochsensible Daten empfehlen Sicherheitsstandards jedoch oft TPM, da die hardwarebasierte Lösung mehr Schutz vor physischen Angriffen bietet.

Kann man TPM oder fTPM im Nachhinein aktivieren?

Ja, in den meisten modernen Geräten kann TPM oder fTPM über das BIOS oder UEFI aktiviert werden. Einige ältere Geräte verfügen jedoch möglicherweise nicht über diese Optionen. In solchen Fällen wäre ein nachträgliches Aktivieren nur möglich, wenn das Gerät TPM- oder fTPM-kompatibel ist.

Fazit: Sicherheit bewusst wählen und Zukunft im Blick behalten

TPM und fTPM bieten dir zwei solide Optionen, um deine Daten zu schützen – jede mit ihren spezifischen Vorteilen und Herausforderungen. Während TPM durch seinen hardwarebasierten Schutz besonders für sicherheitskritische Anwendungen geeignet ist, bietet fTPM eine flexible und kostengünstige Alternative für mobile Geräte und weniger sensible Einsatzbereiche.

Bei der Wahl zwischen den beiden solltest du genau überlegen, welche Sicherheitsanforderungen für dich und deine Anwendungen am wichtigsten sind. Die Zukunft bringt voraussichtlich noch mehr hybride Lösungen, die Hardware- und Firmware-Sicherheit vereinen. Mit dem rasanten Fortschritt in der Sicherheitsarchitektur stellen sich auch neue Fragen: Welche neuen Bedrohungen könnten entstehen, und wie werden sich TPM und fTPM weiterentwickeln?

Du hast jetzt eine gute Basis, um selbst zu entscheiden und deine Geräte passend zu sichern. Experimentiere ruhig und teste, welche Lösung am besten zu dir passt. So bleibst du immer einen Schritt voraus und bereitest dich optimal auf kommende Sicherheitsanforderungen vor. In einer Welt, die immer digitaler wird, bleibt Sicherheit ein Thema, das du mitgestalten kannst – probiere es aus und halte die Augen offen für neue Entwicklungen.